Achtfacher Testsieger

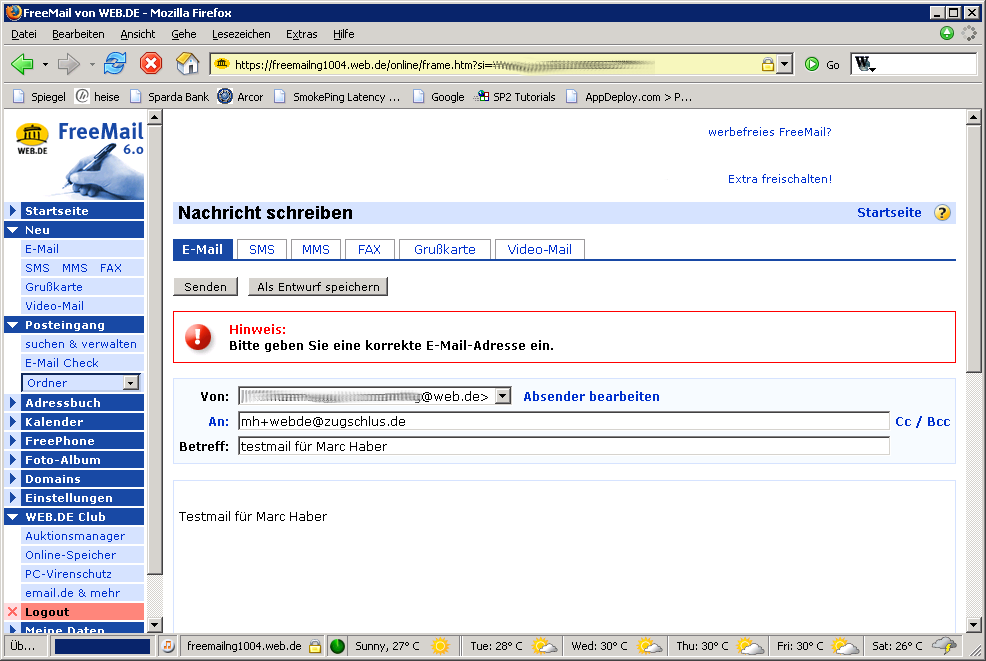

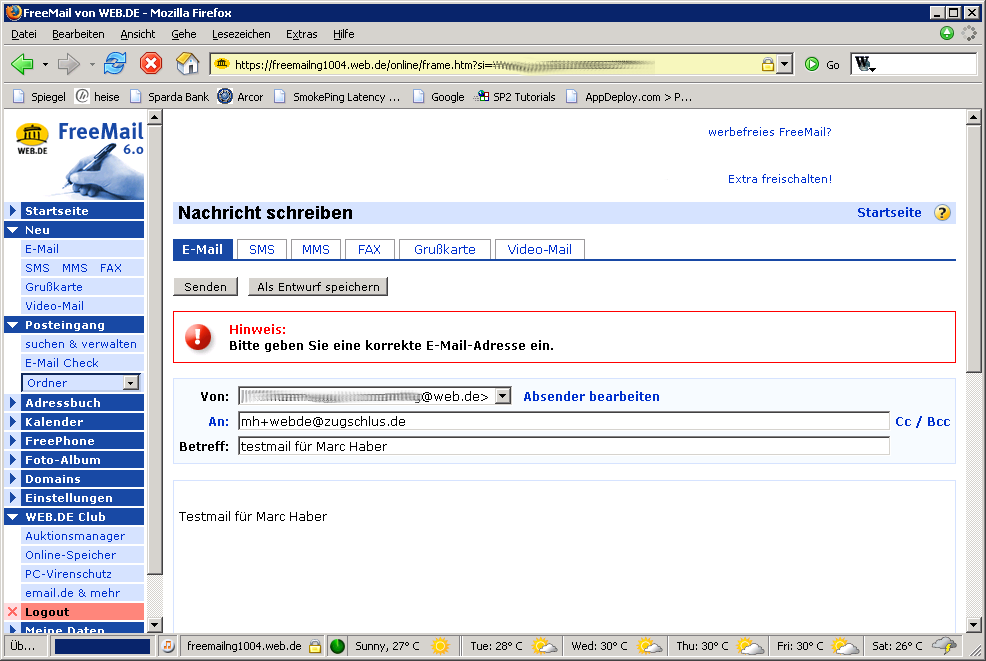

Liebe snowboarderwebentwickler von web.de, lernt ihr's in diesem Leben nochmal?

Manchmal möchte ich Euch wirklich mit den ausgedruckten RFCs aus der Stadt prügeln.

Liebe snowboarderwebentwickler von web.de, lernt ihr's in diesem Leben nochmal?

Manchmal möchte ich Euch wirklich mit den ausgedruckten RFCs aus der Stadt prügeln.

http://www.unixwiz.net/archives/2005/08/an_illustrated.html

\n\nPrädikat: Insightful.

\n\naba blogs about his wishes for post-processing of the output of cron jobs

Well, I have a wishlist as well (of course all items should be configurable):

This is only what immediately comes to my mind. I will keep this wishlist updated, and have a Wiki Page.

In my Wiki, I have published two old articles (written in German) about Building Debian Packages and Building Debian Backports after adapting them to today's situation.

Ich habe in meinem Wiki zwei alte Artikel über den Bau von Debian-Packages und die Erstellung von Backports von Debian-Packages in aktualisierter Version veröffentlicht.

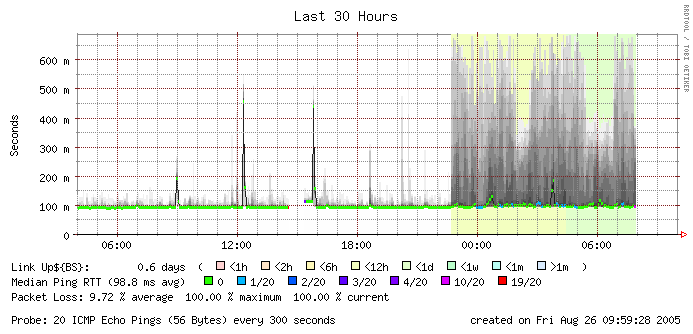

Und da sag nochmal jemand, ISPs seien alle gleich.

Smokeping schickt alle fünf Minuten 20 IP-Pakete mit ICMP echo request (vulgo: "Pings") zu einem Ziel und wertet die Antworten aus. Jede "Runde" ergibt eine Spalte in der Grafik.

Der farbige Punkt liegt auf der Höhe des Medians der Antwortzeiten. Die Farbe des Punkts entspricht der Anzahl der Antworten, die überhaupt eingegangen sind. Die Verteilung der einzelnen Antwortzeiten sorgt für den dunklen Schatten des schwarzen Punktes. Ein breiter Schatten zeigt also eine sehr starke Schwankung der Antwortzeiten einer Stichprobe ("Jitter"), was die Eignung der Verbindung für Streaming-Anwendungen stark verschlechtert.

Looks like there is no passwd-compatible crypt(1) for the command line. htpasswd, unfortunately, uses a different algorithm.

This short perl script might be a replacement:

#!/usr/bin/perl -w

use strict;

while(<>) {

my $seed = `apg -a 1 -m 8`;

chomp;

print crypt(“$_”, “\\$1\\$$seed”). “\\n”;

}Or do we have something better already in the distribution?

Update: looks like mkpasswd (from the whois package, whatever makes it belong in there) does the job quite nicely, but the script shown above takes care of automatic salt creation as well. Any ideas how to do that more elegantly, without requireing apg?

A lot of recent systems I have to work with have Tigon3 ethernet interfaces, which behave strangly when used under Linux in settings that are non-trivial, networking-wise.

Continue reading "Somehow the tg3 driver is strange"merlix berichtet darüber, wie sich ein Dieb als telefonierendes Anhängsel eines Hardwaretechnikers in eine Firma eingeschlichen hat und - zum Glück "nur" - Portemonnaies und Wertgegenstände eingesammelt hat. Man möchte gar nicht wissen, was für ein Schaden hätte entstehen können, wenn der Eindringling nach den Geschäftsgeheimnissen des Unternehmens aus gewesen wäre.

Ich persönlich finde es zwar superlästig, erstmal am Empfang seitenlang Formulare mit persönlichen Angaben ausfüllen zu müssen, um dann meinen Ausweis gegen einen offen zu tragenden Hausausweis eintauschen zu dürfen und den ganzen Tag als "Auswärtiger" gebrandmarkt herumzulaufen, kann aber immer mehr verstehen, dass Unternehmen ab einer gewissen Größe gerne kontrollieren wollen, wer sich auf dem Gelände bewegt.

Um so mehr verwundert es mich, dass manche, auch gerade große Firmen, solche Verfahren zwar in den Ansätzen realisiert haben, aber in die Prozesse Sicherheitslücken eingebaut haben, durch die man mit einem ganzen Möbelwagen durchfahren könnte. Nicht selten erlebt man Verfahren, die die Nachteile genauer Zugangskontrolle ("lästig") mit den Nachteilen nicht stattfindender Zugangskontrolle ("wir wissen weder, ob der Besucher wirklich dort war wo er behauptete hinzuwollen, noch ob er schon wieder gegangen ist") verbindet.

In Deutschland scheint es diesbezüglich besonders hohen Beratungsbedarf zu geben. Ob man diesbezügliche Bratungsleistungen in den Rundum-Sorglos-Securityservice mit aufnehmen sollte?

Auf einigen Umwegen bin ich (endlich?) auf #exim in freenode gelandet. Dort erhoffte ich mir würdige Chatpartner, fand mich aber plötzlich in der Rolle des Gurus wieder. Gut, im Bereich Content Scanning und Datenbankqueries habe ich noch Nachholbedarf, aber auf spezielle Fragen, die eine gewisse Beschäftigung mit und ein bereits in Grundzügen funktionierendes exiscan mit dem Link auf ein mailscanner-HOWTO zu antworten, ist vielleicht auch nicht so wirklich die ideale Antwort.

Ich wollte ja nun schon lange mal über ESRs exzellentes "Smart-Questions" Paper bloggen, aber auf #exim stolperte mir eben gerade noch http://perl.plover.com/Questions.html über den Weg, und das beschreibt das, was ich sagen wollte, noch viel besser.

Gut genug, dass es sich einen eigenen Blogeintrag verdient hat.

Bei mir gibt's derzeit dieselben Probleme wie neulich bei Rince. Deswegen steht meine torres akut zur Erneuerung an.

Continue reading "Speicher? Speicher!"In a fit of carelessness, I decided to pull one of my test notebooks to current unstable, including the Xfree 86 => X.org migration. To my surprise, the migration was not only absolutely painless, but the new X server worked on the first try. This is a new experience with X11 for me.

Splendid work, Guys! Keep it up!

After the weekend (where I need my main notebook to be operational), I am going to try moving my main work vehicle to X.org.

The update of my main work notebook was as painless as expected after the test with the unimportant box. aptitude, clean up dependencies, and you're back in business. On the first starts (from the command line), fonts were broken (too large), but after rebooting and logging in from kdm, the fonts are ok again.

To my astonishment, xfree86-driver-synaptics works fine with X.org as well.

Julien Danjou hat ein Xen-Tutorial geschrieben, das ich, wenn ich eine weitere Platte beschafft und Zeit organisiert habe, als Leitfaden für meine eigenen Xen-Experimente verwenden werde.

exim4, sarge's default MTA, uses gnutls for the obvious license reasons. However, gnutls does seem to have issues of interoperability, which have manifested themselves in a list of bugs, most prominently being #297174, which we are at a loss to debug.

Neither Andreas nor me have the knowhow to debug gnutls, and Upstream uses openssl - the gnutls patch was contributed and the author of the original patch doesn't seem to be around any more.

Can anybody help?